Cómo funciona

El proceso de autenticación es complejo, pero se lleva a cabo tras bambalinas sin intervención humana en menos de un segundo. El teléfono es el receptor, que se encuentra en el cargador denominado transmisor en la especificación Qi 1.3 y exige una autenticación unidireccional, lo que significa que el transmisor debe demostrar criptográficamente al teléfono celular que es un miembro fiable y reconocido como seguro del ecosistema WPC.

Si no se autentica, el teléfono rechaza la carga por completo o, por lo general, limita la potencia de carga aceptada a 5 W en lugar de 15 W, lo que resulta en una carga lenta. Como la mayoría de los teléfonos inteligentes ejecutan varias aplicaciones a la vez, el resultado será una experiencia de usuario deficiente que puede afectar negativamente la reputación del fabricante del cargador.

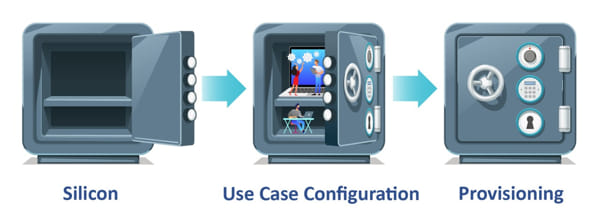

Para que se logre de manera efectiva, la autenticación segura también debe involucrar un flujo de fabricación seguro y combinarse con un proceso que dé como resultado un Subsistema de Almacenamiento Seguro (SSS), comúnmente llamado dispositivo de almacenamiento seguro de claves o elementos seguros.

Qi 1.3 utiliza la autenticación unidireccional del cargador al teléfono, durante la cual el cargador debe demostrar criptográficamente al teléfono que se puede confiar en él. Si la autenticación falla, el teléfono tiene dos opciones: puede reducir el nivel de carga del máximo de 15 a 5 W o rechazar el cargador.

Profundizando más en el proceso, el teléfono solicitará un certificado y una firma del cargador para verificar que se trata de un producto certificado por WPC con una clave privada y firmará un desafío emitido por el teléfono que demuestre el conocimiento de un secreto sin comprometerlo. El estándar Qi 1.3 exige que la clave privada se almacene y proteja mediante un SSS certificado. Tanto el algoritmo de firma digital de curva elíptica como la clave privada deben estar dentro del mismo límite físico seguro para garantizar una autenticación fiable.

El SSS debe demostrar su solidez para proteger las claves criptográficas según el sistema de puntuación de vulnerabilidades de la Biblioteca de Interpretación Conjunta (JIL), introducido por primera vez a mediados de la década de 2000 para mejorar la eficiencia y la seguridad de las tarjetas inteligentes, que ahora es un punto de referencia sólido para muchas otras aplicaciones que requieren seguridad.

Así, este se enfoca en evaluar la fuerza de almacenamiento del elemento seguro a un nivel JIL específico que se califica por su trabajo en cinco áreas:

- Cuánto tiempo se requiere para romper el algoritmo.

- ¿Qué nivel de habilidades debe poseer un atacante?

- Qué conocimiento del objetivo de evaluación (TOE) se requiere para lograr un ataque exitoso. (El TOE es en este caso el cargador).

- La dificultad requerida para obtener muestras del TOE y cuántas se necesitan.

- Qué tipo de equipo se necesita para un ataque exitoso.

Antes de que el cargador pueda ofrecerse a la venta, se requieren otros pasos que protejan el nivel de confianza cuando se fabrica el cargador, con el objetivo de eliminar la exposición a las claves privadas.

Para crear una cadena de confianza, todas las claves privadas deben estar en un módulo seguro de hardware (HSM) en los sitios de fabricación o SSS en el cargador. Entonces es necesario determinar cómo se generan, almacenan y encadenan entre sí. Esto se logra a través de lo que el WPC llama una ceremonia clave. Después de la finalización, ahora se establece criptográficamente una cadena de confianza sin exposición a fabricantes externos por contrato o terceros. Como resultado, se crea confianza entre WPC, el teléfono y el cargador, lo que significa que WPC puede confiar en el teléfono y viceversa.