Cómo funciona la cripto autenticación

La cripto autenticación utiliza un protocolo de desafío y respuesta basado en la criptografía para determinar la autenticidad de un artículo, accesorio o consumible.

Existen dos métodos algorítmicos, simétrico y asimétrico.

Los algoritmos simétricos utilizan una única clave secreta digital compartida, mientras que el método asimétrico utiliza una clave pública y otra privada, también denominada infraestructura de clave pública (ICP). Ambos tienen sus pros y sus contras. Con una única clave compartida, el proceso de transferencia de la clave presenta potencialmente una oportunidad para que un adversario adquiera la clave y comprometa el proceso de autenticación.

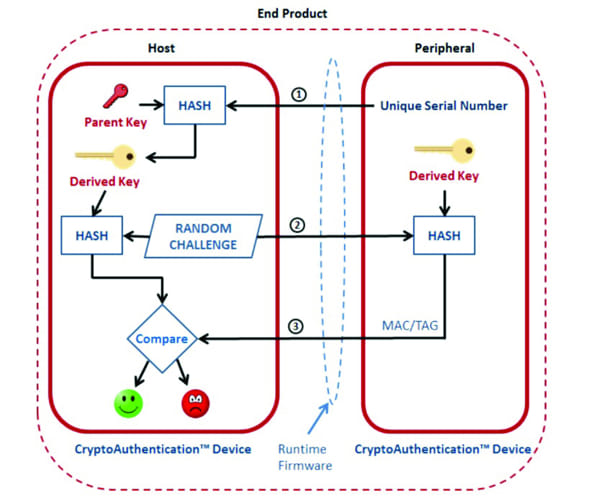

La figura 3 ilustra una respuesta de desafío criptográfico de base simétrica basada en una clave secreta compartida entre el dispositivo anfitrión y el accesorio periférico. Inicialmente, durante la fabricación y el aprovisionamiento del producto, se crea una clave secreta a partir de una clave principal junto con un número de serie del producto final. Una función hash produce una clave derivada única para cada accesorio periférico del producto final.

Una vez utilizado con los clientes, el host lanza un desafío de números aleatorios al accesorio. La respuesta prevista es una firma digital calculada a partir del número aleatorio y la clave secreta. El host también ejecuta el mismo proceso y, si los dos resultados coinciden, se considera que el accesorio es una pieza auténtica. Los algoritmos hash seguros, como SHA-2 y SHA-3, son métodos estándar del sector emitidos y gestionados por el Instituto Nacional de Estándares y Tecnología de Estados Unidos (NIST).

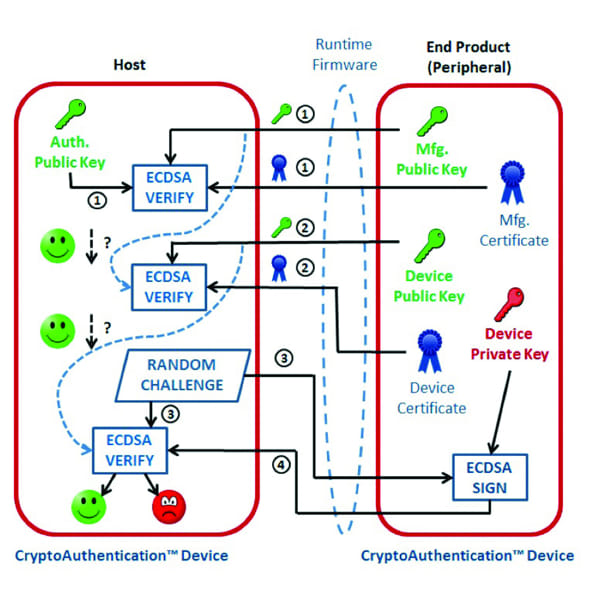

El método alternativo de autenticación utiliza un algoritmo criptográfico asimétrico que añade una capacidad de control del ecosistema de terceros. Este método utiliza un par de claves, pública y privada (véase la figura 4).

La clave privada reside en un circuito integrado de autenticación dentro del accesorio, mientras que el host utiliza la clave pública. Como su nombre indica, la clave pública puede revelarse sin temor a que comprometa la seguridad y autenticidad de la clave privada del accesorio.

Comparado con el método simétrico, el asimétrico es más seguro, pero requiere más recursos de procesamiento, por lo que se necesita un microcontrolador más potente.