En este artículo de fondo, Simon Holt, gerente de desarrollo comercial y marketing para proveedores EMEA en Mouser Electronics, nos muestra cómo proteger nuestros dispositivos en el Internet Industrial de las Cosas IIoT.

Introducción

Implementar la seguridad en un diseño integrado es una tarea ardua. Las noticias diarias sobre robos de información confidencial por parte de hackers o sitios fuera de servicio debido a que la información del cliente se ha visto comprometida bastan para alterar el sueño de cualquier desarrollador. La amplitud de las amenazas cambia continuamente, y los vectores de ataque y los atacantes no dejan de evolucionar.

Los titulares tampoco se limitan a los puntos débiles de la tecnología de consumo. A finales de 2020, toda la capacidad de producción de un vendedor de semiconductores fue secuestrada por hackers, un suceso que toca muy de cerca de un sector que promueve la aplicación de prácticas recomendadas en materia de seguridad. Las recompensas de atacar a consumidores particulares son pequeñas. Atacar a grandes empresas y organizaciones puede proporcionar mayores recompensas, y los objetivos suelen estar muy interesados en evitar toda prensa negativa.

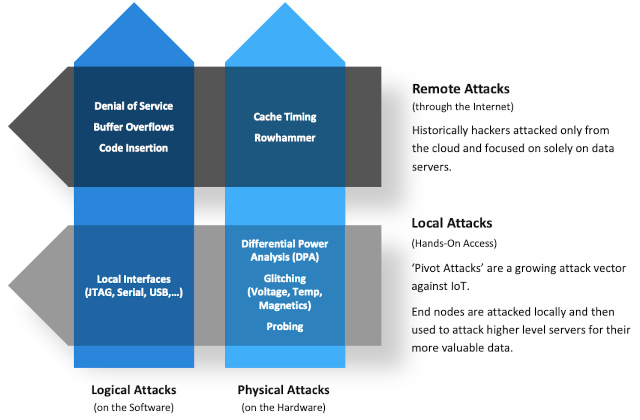

Hoy en día, el dominio de la tecnología operativa, como el Internet Industrial de las Cosas (IIoT), obliga a los desarrolladores a aplicar los máximos niveles de seguridad en todo lo que diseñan. Que se haya pasado de atacar servidores en la nube remotos de empresas de TI y centros de datos a atacar la tecnología operativa local —como sensores, nodos perimetrales y pasarelas— apunta a un cambio en los vectores de ataque, tal y como se ilustra en la figura 1.

Por ejemplo, el acceso a un sensor de temperatura de un nodo perimetral no solo puede comprometer el dispositivo en sí, sino que, además, permite atacar toda la infraestructura desde el sensor.

El contexto normativo también está cambiando a la vista de la reciente legislación en marcha en Estados Unidos y Europa, que establece un marco tanto para los dispositivos de consumo como para los industriales.

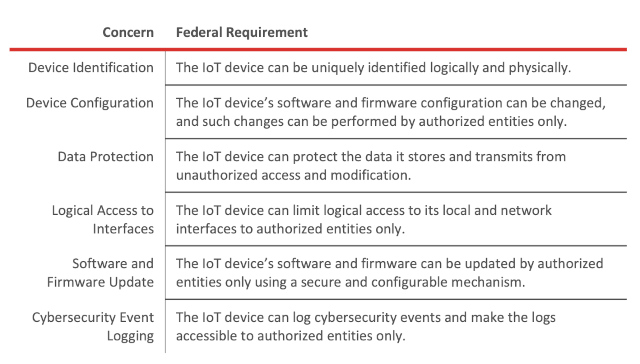

Como buen ejemplo, en los Estados Unidos están en marcha varios proyectos legislativos de ámbito federal, como la NIST.IR 8259, que especifica los problemas de seguridad y las recomendaciones dirigidas a subsanarlos en el caso de los dispositivos IIoT. Una vez se ratifique, la norma NIST se convertirá en una especificación de seguridad ISO para dispositivos IIoT internacionalmente reconocida. Varios estados de EE. UU. están ya muy avanzados en la adopción de los requisitos de la NIST.IR 8259. La figura 2 destaca algunos de los principios básicos que esta legislación abordará en materia de seguridad.

La organización de normalización ETSI está elaborando un marco normativo similar en Europa, la TS 103 645. Una vez ratificada la norma europea EN 303 645, denominada “Cybersecurity for Consumer Internet of Things” (Ciberseguridad para el Internet de las cosas de consumo), será ampliamente adoptada por los Estados naciones europeos y otros países como Australia.

En este artículo se documentan los pasos que se deben seguir para aumentar la seguridad de los dispositivos IIoT y se explican los diferentes conceptos que hay detrás de la seguridad integrada y la implementación de un enfoque uniforme que abarque todos los aspectos relacionados con la seguridad integrada de los dispositivos.