Tercera parte del artículo sobre los microcontroladores estándares con funciones de seguridad escrito por Bernd Hantsche, director de Embedded & Wireless de Rutronik Elektronische Bauelemente en el que se habla de varias tecnologías inalámbricas que demandan más medidas de seguridad.

Cuando hablamos de comunicación inalámbrica, la selección de las tecnologías inalámbricas apropiadas supone un proceso fundamental a la hora de garantizar la seguridad. Los protocolos de 2.4 GHz basados en IEEE802.15.4, como ZigBee o Thread, son menos vulnerables a la interferencia de señal gracias a 16 canales con ancho de 5 MHz. WiFi es todavía más resistente a 20 MHz por canal.

Con Bluetooth tradicional, los mismos 79 canales RF están separados por 1 MHz; para poder garantizar una conexión estable, cambia de frecuencia unas 1.600 veces por segundo. Además, Bluetooth EDR (Enhanced Data Rate) usa Adaptive Frequency Hopping (AFH), Forward Error Correction (FEC) y un Advanced Encryption Standard (AES) de 128-bit. AFH identifica las interferencias que se producen cuando Wi-Fi comunica en la misma banda de frecuencia y excluye los canales bloqueados. Utilizando FEC, es posible detectar y corregir errores en la transmisión de datos. Aparte de AFH y FEC, Bluetooth Low Energy (BLE) emplea medidas de seguridad adicionales como, por ejemplo, autenticación de dispositivo y cifrado de mensaje.

En comparación con su predecesor (Bluetooth 4.2), Bluetooth 5 dota de mejoras significativas en términos de alcance y velocidad de transferencia de datos, sin embargo, esto también permite a los “atacantes” acceder a los datos con mayor rapidez y desde más lejos. Lo mismo se puede decir de Bluetooth Mesh: la capacidad de crear una red que puede crecer con más nodos sobre mayores distancias que con otras tecnologías también implica la exposición a más riesgos. Aquí, para reducir estos peligros, los ingenieros tienen que disponer de más funciones de seguridad, como autenticación y cifrado de todos los mensajes, una división clara de subredes o mecanismos para evitar que se repitan los ataques en las diferentes tecnologías inalámbricas utilizadas.

RFID resulta ideal en aplicaciones de pago o identificación, al menos cuando se trabaja con High Frequency RFID. En este caso, el alcance de la lectura del transpondedor es de unos pocos centímetros. Esto mismo se aplica a la tecnología NFC.

Wi-Fi se usa para transmitir un conjunto de datos personales, convirtiéndose en el principal objetivo de los cibercriminales. El protocolo WPA2 suministra protección añadida. Los expertos en seguridad han demostrado que los datos encriptados todavía se pueden leer y manipular entre un punto de acceso y el cliente. Por ende, se requiere SSL/TLS adicional u otras capas de seguridad a la hora de garantizar la confidencialidad de extremo a extremo.

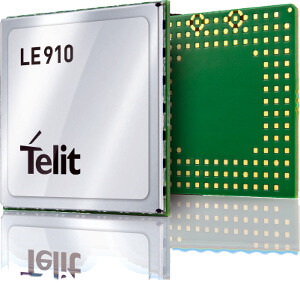

El riesgo también está presente en tecnologías inalámbricas móviles como consecuencia del gran número de usuarios y datos transmitidos. Los ingenieros de este campo deberían tener en cuenta el cifrado de extremo a extremo mediante TLS/SSL. La tarjeta SIM requiere un estándar de cifrado actualizado para asegurar que los nodos finales no tienen brechas. Telit ofrece un elevado nivel de seguridad a través de un exitoso enfoque ONE STOP. ONE SHOP y su familia de productos. Por ejemplo, los módulos inalámbricos de las familias xE910 y xE866 se pueden combinar con la tarjeta SIM y el portal IoT de Telit para crear una solución integral especialmente indicada para los profesionales de la industria.

El riesgo también está presente en tecnologías inalámbricas móviles como consecuencia del gran número de usuarios y datos transmitidos. Los ingenieros de este campo deberían tener en cuenta el cifrado de extremo a extremo mediante TLS/SSL. La tarjeta SIM requiere un estándar de cifrado actualizado para asegurar que los nodos finales no tienen brechas. Telit ofrece un elevado nivel de seguridad a través de un exitoso enfoque ONE STOP. ONE SHOP y su familia de productos. Por ejemplo, los módulos inalámbricos de las familias xE910 y xE866 se pueden combinar con la tarjeta SIM y el portal IoT de Telit para crear una solución integral especialmente indicada para los profesionales de la industria.

Un enfoque completo de seguridad

Además de los microcontroladores y los módulos inalámbricos, las memorias, los sensores y los módulos de seguridad específicos desempeñan un papel muy importante a la hora de establecer un concepto de seguridad compatible con GDPR. La elección de una determinada tecnología depende de la aplicación a la que se dirija y de los riesgos relativos. Hablando en términos generales: la seguridad de datos no se consigue con componentes individuales, sino que siempre se atribuye a varios elementos que trabajan conjuntamente para alcanzar el resultado deseado. Así pues, en el proceso de selección hay que tener muy en cuenta la combinación de dichos componentes, ya que hay interdependencias e interacciones complejas entre muchos de los módulos. Y es fundamental recordar que cada solución de seguridad es tan fuerte como la debilidad de su elemento más vulnerable.