Cuarta y última parte del artículo técnico escrito por Mark Patrick de Mouser Electronics para nuestro periódico técnico donde desarrolla la posibilidad del reconocimiento facial como medida de seguridad y el diseño de un sistema biométrico.

Crear un sistema biométrico seguro va más allá de simplemente elegir un método biométrico seguro. El almacenamiento y la recuperación de la información biométrica también deben ser seguros, y lo ideal es que esa información esté aislada del resto del sistema.

Crear un sistema biométrico seguro va más allá de simplemente elegir un método biométrico seguro. El almacenamiento y la recuperación de la información biométrica también deben ser seguros, y lo ideal es que esa información esté aislada del resto del sistema.

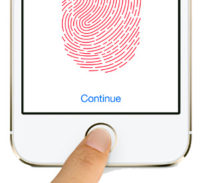

La función Touch ID de Apple lo consigue a través del denominado «enclave seguro», un coprocesador basado en ARM con su propio almacenamiento flash dedicado. La información de las huellas dactilares pasa por una función hash unidireccional, y el hash de la huella dactilar se almacena en la memoria separado del resto del sistema. El hash de la huella dactilar hace que resulte imposible realizar ingeniería inversa de la huella dactilar desde la memoria. Al aislar el almacenamiento y el procesamiento de la información de huellas dactilares del resto del sistema, ni siquiera un smartphone que se ha visto comprometido permite la filtración de datos de huellas dactilares o el acceso al sistema de autenticación de huellas.

De forma similar, los teléfonos Android almacenan datos cifrados de huellas dactilares en una parte segura del sistema conocida como entorno de ejecución de confianza (TEE). El TEE está aislado del resto del sistema y no interactúa directamente con las aplicaciones instaladas por el usuario.

Elección del sistema biométrico correcto

El uso de las huellas dactilares y el reconocimiento facial en los smartphones más recientes ha popularizado su uso y ha animado a su implantación en otros dispositivos de consumo. En concreto, en los dispositivos de tecnología weareable, móviles y de mano, ofrecen una manera rápida y cómoda de mejorar la seguridad a través de una autenticación fácil de usar.

Aunque es posible que la biometría nunca pueda superar a una contraseña bien formada en términos de ser verdaderamente segura cuando se usa por sí sola, su comodidad suele traducirse en una mayor seguridad general en las aplicaciones reales. También es una excelente manera de habilitar la autenticación de dos o tres factores en los sistemas de seguridad existentes.