Mark Patrick, director de contenido técnico, EMEA, en Mouser Electronics, nos explica como las soluciones basadas en hardware son una herramienta esencial para que los ingenieros electrónicos puedan cumplir con las normativas de seguridad y ofrecer protección ante las ciber amenazas.

El mundo de la seguridad de los datos cambia continuamente, así que los ingenieros electrónicos se enfrentan a un reto mayúsculo: diseñar sistemas que detengan las ciberamenazas más sofisticadas y que, además, cumplan con un conjunto de marcos normativos cada vez más exigentes.

La razón por la que hablamos de un desafío tan grande es que los ciberdelincuentes siempre están buscando nuevas maneras de acceder a datos confidenciales o de entrar en infraestructuras importantes, así que las amenazas cambian constantemente.

Este conjunto de amenazas no es solo enorme, sino que también es muy amplio; es decir, abarca distintos tipos de ataques. Los ataques a las cadenas de suministro consisten en elementos enemigos que obtienen el control de la infraestructura informática de una organización a través de proveedores externos. Otro problema muy frecuente son los ataques de “ransomware”, archivos cifrados con software malicioso que impiden que los usuarios accedan a sus datos y dispositivos.

Además, las filtraciones de datos (producidas cuando los ciberdelincuentes roban información confidencial de organizaciones para obtener elementos como datos personales, registros financieros o propiedad intelectual) están causando una enorme preocupación.

Con un conjunto de amenazas tan heterogéneo, las personas y las organizaciones que no cuenten con el método adecuado de seguridad y protección de datos se encuentran en una situación de alto riesgo. Por ejemplo, SolarWinds sufrió un ataque de perfil alto en su cadena de suministro cuando una actualización rutinaria de su software Orion se vio afectada, lo que provocó un acceso no autorizado a varias agencias gubernamentales y empresas privadas.[1][nota al pie del artículo]

Este es solo un ejemplo de los muchos casos existentes de perfil alto y muestra el efecto devastador que pueden tener estos ataques. Además del impacto económico causado por el lucro cesante o por el aumento en el coste de los seguros, este tipo de vulneraciones también afecta en gran manera a la reputación de una empresa y erosiona la confianza de sus clientes, algo que quizá no se recupere en años.

El marco normativo para la seguridad basada en hardware

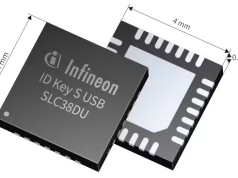

A fin de luchar contra las nuevas ciberamenazas, cada vez es más común que los ingenieros electrónicos utilicen medidas basadas en hardware. La seguridad basada en hardware es una estrategia que utiliza componentes físicos —como procesadores, chips protegidos o módulos de cifrado— para fortalecer las defensas de un sistema. A diferencia de las estrategias basadas en software, que se fundamentan en programas o algoritmos, este tipo de protección integra las características de seguridad en el propio hardware, de modo que existe una protección física contra ataques específicos y es muy difícil de manipular.

Sin embargo, para diseñar estos sistemas y conseguir que el producto final sea seguro y cumpla con los requisitos legales, es imprescindible comprender íntegramente la fiabilidad y los marcos normativos correspondientes. Algunas de estas normativas o estándares son la Ley de Ciberresiliencia de la UE, las normas ISO/CEI o el RGPD. Lo que vamos a hacer ahora es analizar algunas de las normativas más importantes en el panorama de la seguridad basada en hardware a fin de entender cómo contribuyen a la adopción de medidas de protección más seguras.